La digitalización y el desarrollo de internet, ha hecho que cada vez de nuestros procesos se realicen de manera digital y accedamos a la gran mayoría de nuestros servicios a través de la red de manera diaria: transacciones bancarias, solicitudes administrativas, procesos laborales, acceder a un servicio online... Esto es sin duda un gran avance, pero también supone retos importantes en cuanto a la seguridad de nuestra identidad digital y a la privacidad de nuestros datos personales en la red.

Uno de los principales retos al que nos enfrenta este avance es desarrollar sistemas para que las personas sean capaz de demostrar su identidad en el ámbito digital, en definitiva, que cada cual pueda probar de manera inequívoca que es quien dice ser para poder realizar estos procesos y no los pueda realizar otra persona en su lugar. Es por ello que a raíz de este reto han surgido conceptos como identificación, autenticación y autorización ¿Estás ya familiarizado con ellos?

¿Cuál es la diferencia entre estos conceptos?

La identificación es la capacidad de identificar de forma exclusiva a un usuario de un sistema o una aplicación que se está ejecutando en el sistema, mientras que la autenticación se trata de la capacidad de demostrar que un usuario o una aplicación es realmente quién dicha persona o aplicación asegura ser, para que por último, la autorización sea capaz de especificar los derechos o privilegios de acceso a los recursos y permitir estos, siempre que se haya garantizado la identificación.

La autenticación, uno de los mayores retos.

Actualmente para acceder a un servicio online, te identificas a través de tu nombre, email y/o nombre de usuario, te autenticas a través de un factor de seguridad, por ejemplo contraseña, ya que éste es el factor de seguridad más conocido y utilizado. Pero dado el aumento de la ciberdelincuencia en los últimos años, y sobre todo los robo de identidades digitales, los sistemas de autenticación se están volviendo cada vez más sofisticados, ya que los más conocidos hasta el momento, se están quedado obsoletos debido a que que los ciberdelincuentes han encontrado el modo de saltarse este factor de seguridad.

¿Y tú? ¿Estás protegido?¿Qué nivel de seguridad te ofrece tu método de autenticación?

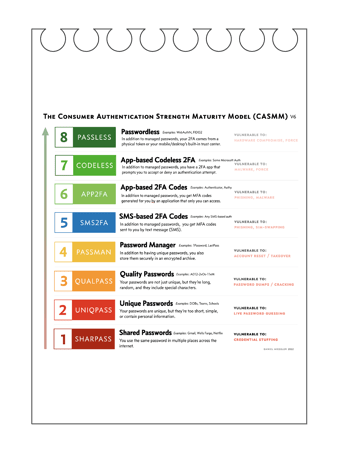

CASMM, The consumer Authentication Strength Maturity Model es una referencia visual diseñada para ayudar a las personas preocupadas por la seguridad a protegerse.

CASMM, The consumer Authentication Strength Maturity Model es una referencia visual diseñada para ayudar a las personas preocupadas por la seguridad a protegerse.

La mayoría de los usuarios viven en los niveles 1, 2 y 3, lo que les hace vulnerables a la gran mayoría de ciberataques. El nivel 4, que consiste en inscribir todas sus cuentas principales en un administrador de contraseñas, lo que significa usar el administrador de contraseñas para crear contraseñas nuevas y seguras y luego cambiar las contraseñas para esos servicios. Que como podemos observar el la escala, aunque se trata de una buena práctica, no evade las vulnerabilidades que plantea el uso de las contraseñas en una organización.

El siguiente gran salto es pasar al nivel 5 o superior, que es la transición de solo contraseña a autenticación multifactor (MFA). Esa transición es la más importante. Una vez en el nivel 5, el objetivo debe ser salir del nivel 5 y pasar al 6, 7 u 8. Esto se debe a que el nivel 5 (MFA basado en texto/SMS) es, con mucho, la forma más débil de MFA en el modelo.

Es por eso que la seguridad y la mejora se encuentra en los niveles 7 y 8. En esa etapa, ¡no hay códigos MFA para robar! En estos dos niveles, la autenticación MFA se lleva a cabo de forma transparente en segundo plano, de una forma criptográficamente segura que nunca involucra al usuario. Y dado que el usuario nunca ve un código, ese código no puede ser robado.

Y es aquí donde nace la importancia de la utilización del Múltiple Factor de Autentificación (MFA). Según el blog oficial de Google, el MFA ha demostrado que las cuentas comprometidas en ataques cibernéticos se redujeron en un 50% tras la aplicación de esta simple medida, la cual mitiga casi en su totalidad los ataques directos a las cuentas de correos empresariales.

No todos los MFA son iguales, y las diferencias importan mucho

A día de hoy comienzan a existir métodos passless, sin contraseñas. Este tipo de nuevos factores de seguridad apuestan por basarse en los comportamientos o factores que hacen únicos a cada ser humano. Aprender del comportamiento humano podría acabar en muchos casos con las brechas de seguridad, ya que permite identificar, eliminar y evitar comportamientos anómalos o de riesgo, como por ejemplo la identificación y detección de identidades falsas o robo de credenciales, que pueden ser utilizadas para acceder a dispositivos o servicios de distinta índole y poner así en riesgo la seguridad de los sistemas.

El comportamiento de un ser humano es algo inherente a éste, al igual que su DNI o su aspecto, de aquí nacen factores de identidad como la huella digital o el face ID. Lo que sucede con estos factores es que son factores estáticos, un factor estático hace referencia a cualquier credencial que no cambie o que rara vez cambie, como contraseñas, direcciones IP, dirección de correo electrónico... los rasgos faciales y huellas dactilares plantean un problema similar al de las contraseñas... ya que cambiar la cara o huella no es algo común ni accesible. La gran problemática de utilizar factores de autenticación estáticos es que tienen un alto potencial de ser robados.

¿Cómo utiliza Ironchip el comportamiento de los usuarios como factor de seguridad?

Tener el comportamiento y el usuario como epicentro de la seguridad de la empresa para facilitar la inserción de éste tipo de métodos ciberseguros no es solo lo mejor que Ironchip puede ofrecerte. En Ironchip analizamos el comportamiento del ser humano en su relación diaria con estos servicios online, hasta llegar a la conclusión de que las localizaciones desde las que accedemos a cada uno de los servicios en el día a día están ligadas íntimamente con nuestro comportamiento y al servicio en cuestión. No hacemos una transacción elevada de dinero desde un bar, tratamos de hacerla desde espacios seguros como nuestra casa, la oficina… No accedemos a servicios protegidos de nuestro entorno profesional en la calle, sino que lo hacemos desde la oficina...

La tecnología de localización de Ironchip es altamente resistente a la suplantación de ubicación, analiza las ondas que detecta un dispositivo en un lugar concreto, creando una identidad digital para reconocer a los usuarios confiables en función de sus patrones de comportamiento únicos.

¿Por qué elegir el MFA de Ironchip frente a otros sistemas de autenticación?

Con Ironchip podrás proteger tu compañía y sus empleados de una forma fácil, cómoda y segura con nuestra localización inteligente. Nuestro software de seguridad detecta accesos no autorizados mediante el aprendizaje transparente del comportamiento de los usuarios de una empresa en relación a los servicios a los que accede y los lugares desde dónde que accede, para en caso comportamiento anómalo generar una alerta para que éste acceso pueda ser gestionado y evitar un acceso indebido.

-

Sistema de detección de intrusos (IDS), analizamos el comportamiento del ser humano en su relación diaria con los servicios de la compañía, de este modo, cuando alguien opere con un comportamiento de localización no habitual, tu sistema lo reportará como un intruso gracias a nuestro IDS, pudiendo evitar a tiempo accesos indebidos.

-

Consigue una autenticación fácil y segura del usuario, facilita a tus empleados el sistema de autenticación más fácil de usar. Mientras que estos operarán con tranquilidad y sin ningún método tedioso, la localización inteligente de Ironchip estará garantizando la seguridad de sus accesos de manera transparente.

-

Passwordless, sin contraseñas, sin códigos. Con Ironchip los trabajadores recibirán una notificación en la aplicación móvil/ordenador que validarán y ese momento estarán garantizando que son quiénes dicen ser, con tres pruebas de identidad: usuario, inteligencia de dispositivo y comportamiento de movilidad.

-

Respeta la privacidad de los empleados y cumple con la RGPD actual, la localización inteligente es totalmente anónima, además sólo almacenamos el algoritmo de predicción capaz de determinar si la ubicación es válida.

-

Es solución 100% adaptable a tus necesidades: integración en cualquier servicio de manera ágil y cómoda. Protege tu acceso a VPN, correo Outlook, Windows Log on, Azure Cloud...)

- Funciona con los dispositivos que tus usuarios utilizan día a día, ya que contamos con un MFA multidevice, móvil, ordenador de mesa, laptop... Con cualquier sistema operativo Android, iOS, Windows, macOS, Linux...

-

Incluso con un aplicación para la autenticación totalmente adaptada personalizada y adaptada a tu identidad para conseguir generar cultura de seguridad dentro de la empresa.

Protege mediante la localización inteligente a tus usuarios, generando un ambiente más seguro y óptimo para el trabajo con diversas soluciones como puedas imaginar:

-

Inicio de sesión seguro en ordenadores Windows.

-

Protege tus accesos remotos a VPN, RDP...

-

Conexión segura al correo de Microsoft Exchange (Outlook).

-

Protección de inicio de sesión en Office 365, Google services Azure Cloud...

-

Y miles de soluciones más ¡Consúltanos!

Tags:

Nuestros consejosmayo 23, 2022